Este guia aborda como configurar o extcap para o Wireshark para detectar pacotes de um Thread.

Para usar o Pyspinel para interceptação de pacotes sem extcap, consulte Interceptação de pacote com Pyspinel (em inglês).

Configurar o ambiente sniffer

Antes de começar, siga estas etapas:

- Consulte os requisitos de detecção de pacote.

- Instale e configure o Wireshark.

- Instale o Pyspinel e as dependências com extcap.

Verificação

Este guia foi verificado pelo Zolertia Firefly (Texas Instruments CC2538 SoC) nos seguintes sistemas host:

- Debian 4.19.37 — Wireshark 3.0.4

- macOS Mojave 10.14.6 — Wireshark 3.0.5

- Windows 10 de 64 bits versão 17134 — Wireshark 3.0.6

Criar e atualizar o sniffer

As instruções de criação e atualização variam de acordo com a plataforma.

Para instruções sobre como criar e atualizar o CC2538, consulte o exemplo de CC2538 README (em inglês) no GitHub.

Para instruções gerais de criação, consulte Como criar o OpenThread.

Usar o sniffer

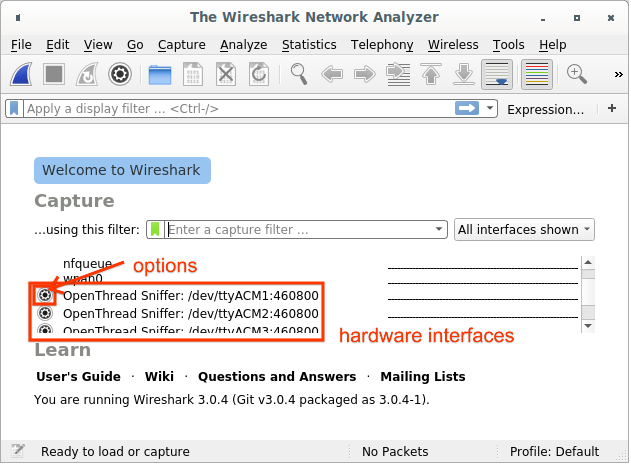

A tela de captura do Wireshark é exibida quando o Wireshark é iniciado pela primeira vez. Ela deve listar as interfaces de hardware conectadas a um sniffer OpenThread.

Capturar de uma única interface

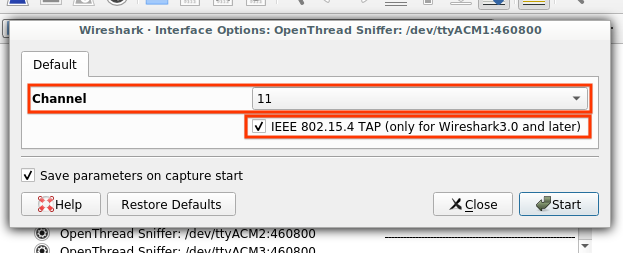

Se você estiver usando uma interface pela primeira vez, clique no botão Opções à esquerda da interface:

- Defina o Canal como o valor desejado.

- Verifique o IEEE 802.15.4 TAP para garantir que as informações do canal sejam incluído na saída do pcap e pode ser exibido na GUI do Wireshark.

- Marque Salvar parâmetros no início da captura para garantir que essas são salvos após o início da captura, para evitar a necessidade de defini-la novamente na próxima vez que usar a interface (a menos que você precise mudar de canal).

- Clique em Iniciar.

Se seus parâmetros já estiverem salvos, comece a detectar selecionando o hardware do BigQuery e clicando no ícone do Wireshark no canto superior esquerdo.

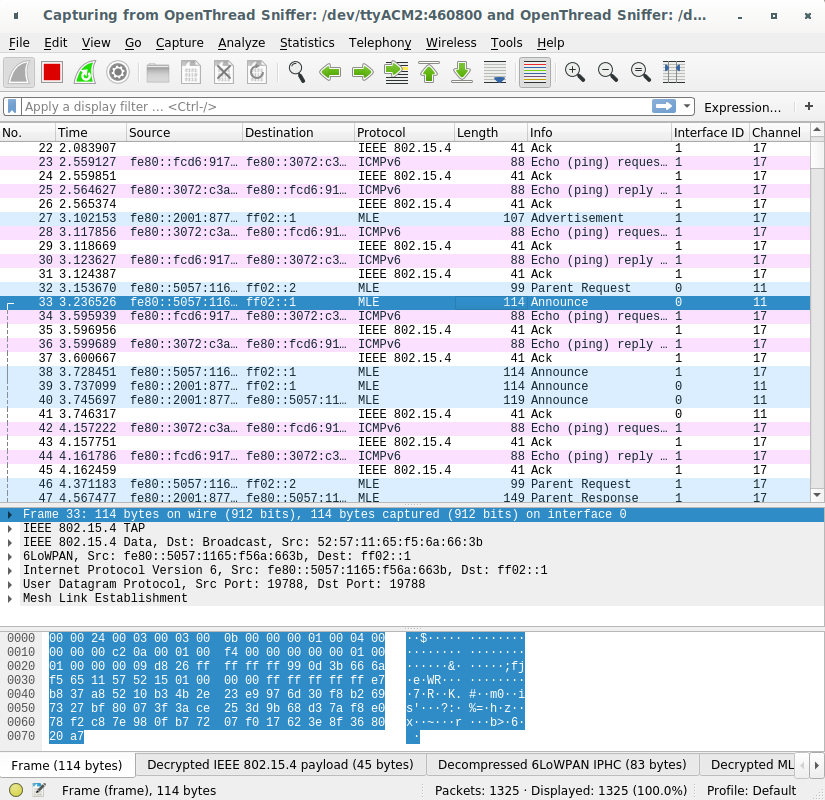

Capturar a partir de várias interfaces

Selecione todas as interfaces de hardware listadas na tela de captura e clique no ícone do Wireshark no canto superior esquerdo.

Use esses campos para identificar sniffers individuais ao capturar de vários - interface:

- Interface ID (frame.interface_id): identificador de interface usado pelo Wireshark para identificar uma interface de captura

- Nome da interface (frame.interface_name): nome de interface usado por Wireshark para identificar uma interface de captura

- Canal (wpan-tap.ch_num): canal de captura IEEE 802.15.4 (intervalo: 11 a 26)

Solução de problemas

O sniffer do OpenThread não está listado como uma interface do Wireshark

- Se você tiver vários interpretadores de Python instalados, verifique se o Python 3 intérprete é usado pelo script extcap. O Pyspinel não é compatível com o Python 2.

- Verifique se o hardware está enumerado no USB e se os drivers estão carregados.

- Verifique se o firmware correto (NCP ou RCP) foi atualizado para o ao hardware.

- Verifique se o script Python localizado no caminho extcap é executável.

- Para OS X e Linux:

- Verifique se a permissão de execução está presente para o

extcap_ot.py. arquivo:ls -l extcap_ot.py - Se a permissão de execução (x) estiver ausente, modifique as permissões:

chmod +x extcap_ot.py - Verifique se a interface está listada:

extcap_ot.py --extcap-interfaces

- Verifique se a permissão de execução está presente para o

- No Windows:

- Verifique se a interface está listada:

extcap_ot.bat --extcap-interfaces - Se ocorrer um erro do Python, verifique se a versão do Python é 3.x:

py -3 --version

- Verifique se a interface está listada:

- Para OS X e Linux:

O Wireshark só permite que o usuário raiz capture pacotes

Durante a instalação do Wireshark no Ubuntu, o usuário precisará escolher uma opção das seguintes opções:

- Crie o grupo de usuários

wiresharke permita que todos os membros desse grupo e capturar pacotes. - Permitir que o usuário

rootcapture apenas pacotes.

Não é recomendável usar o Wireshark como usuário root. Se você escolheu

essa opção, altere a configuração:

sudo dpkg-reconfigure wireshark-common

Se o Wireshark foi configurado para restringir a captura aos membros do

wireshark, talvez seja necessário adicionar o usuário correto ao grupo:

sudo usermod -a -G wireshark user

Adicione também o usuário correto ao grupo dialout:

sudo usermod -a -G dialout user

Feche e reinicie o Wireshark para aplicar as novas configurações de grupo de usuários.

Erro de formato do Wireshark ao fazer a captura em várias interfaces USB no Windows.

Esse é um problema conhecido. para algumas versões antigas do Wireshark. Verifique se você está usando o Wireshark 3.0.6 ou mais tarde.