الاطّلاع على المصدر على GitHub

Wireshark هي أداة مفتوحة المصدر يمكنها فك ترميز بروتوكولات الشبكة في Thread مثل IEEE 802.15.4 و6LoWPAN وIPv6 وMLE (إنشاء رابط Mesh) وUDP وCoAP.

تتصل أداة الالتقاط Pyspinel بجهاز Thread NCP أو RCP وتحوّله. إلى أداة التقاط حزم متنوعة، مما يؤدي إلى إنشاء تدفق pcap (التقاط حِزم) حفظها أو توصيلها مباشرةً في Wireshark.

لاستخدام Wireshark مع Pyspinel، يمكنك الرجوع إلى توصيات التثبيت في الخطوة التالية. ستحتاج أيضًا إلى ضبط Wireshark لعرض حزم Thread بشكل صحيح وتلقّي قياسات RSSI

تثبيت Wireshark

Linux

افتح وحدة طرفية وشغِّل الأوامر التالية لتنزيل Wireshark وتثبيته:

sudo add-apt-repository ppa:wireshark-dev/stablesudo apt-get updatesudo apt-get install wireshark

ننصحك بتشغيل Wireshark كمستخدم لا يستخدم root. ولإجراء ذلك، عليك إعادة ضبط الحزمة:

sudo dpkg-reconfigure wireshark-common

عندما يظهر مربع حوار يسأل "هل يجب أن يكون بإمكان غير المستخدمين المتميزين التقاط حزم البيانات؟"

اختَر نعم، ثم أضِف مستخدم wireshark وعدِّل أذونات الملف:

sudo adduser $USER wiresharksudo chmod +x /usr/bin/dumpcap

نظاما التشغيل macOS وWindows

نزِّل Wireshark وثبِّته. لتحسين الأمان في عمليات التشغيل اطلع على Wireshark - معلومات خاصة بالنظام الأساسي حول امتيازات الالتقاط.

إعداد بروتوكولات Wireshark

لتهيئة البروتوكولات، حدد التفضيلات... في Wireshark ووسع قسم البروتوكولات.

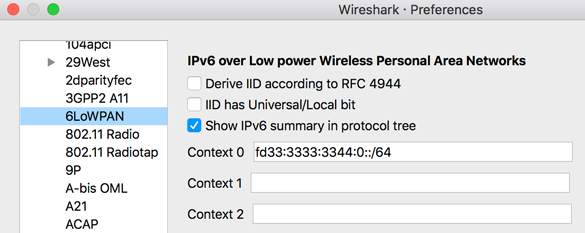

معيار 6LoWPAN

اختَر 6LoWPAN من قائمة البروتوكولات وتحقَّق مما يلي أو غيِّره. الإعدادات:

- أزِل العلامة من المربّع بجانب رقم تعريف الاستنتاج وفقًا لمعيار RFC 4944.

- تعديل السياق 0 باستخدام البادئة المحلية المتداخلة لسلسلة المحادثات المستهدَفة الشبكة.

يستخدم Wireshark عمليات تهيئة السياق لتحليل عنوان IPv6 المضغوط عرض مصدر IPv6 وعناوين الوجهة بشكل صحيح.

لعرض عناوين بادئات الشبكة المتداخلة الأخرى التي تم ضبطها على المدخل، تعديل معرّفات السياق الأخرى باستخدام هذه البادئات

للحصول على رقم تعريف السياق لبادئة on-mesh، يمكنك الاطّلاع على بيانات Thread Network Data. TLV في أي رسالة استجابة لبيانات MLE على سبيل المثال:

Context 1: fd00:7d03:7d03:7d03::/64

CoAP

اختَر CoAP من قائمة البروتوكولات واضبط منفذ CoAP UDP. إلى 61631. يضمن هذا عرض رسائل TMF (مثل طلب العناوين).

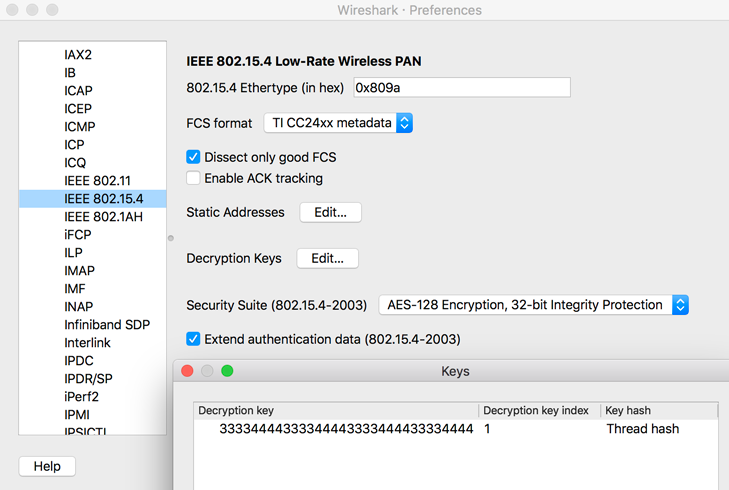

معيار IEEE 802.15.4

يُرجى اختيار IEEE 802.15.4 من قائمة البروتوكولات والتحقّق من صحة الإعدادات التالية:

- اضبط القيمة 802.15.4 Ethertype (بالنظام السداسي) على "0x809a".

- ضبط حزمة الأمان على خيار "تشفير AES-128 وتشفير 32 بت وسلامة" الحماية".

انقر على الزر تعديل... بجانب مفاتيح فك التشفير، حيث يمكنك إضافة المفتاح الرئيسي لشبكة Thread لفك تشفير الحزم.

- انقر على + لإضافة مفتاح فك التشفير.

- أدخِل المفتاح الرئيسي لشبكة Thread في عمود مفتاح فك التشفير.

- أدخِل الرقم "1". باعتباره فهرس مفتاح فك التشفير.

اختَر تجزئة سلسلة المحادثات من مربّع القائمة الخاص بعمود تجزئة المفاتيح.

انقر على حسنًا لحفظ مفتاح فك التشفير.

Thread

اختَر سلسلة محادثات من قائمة البروتوكولات وتحقَّق من ما يلي أو غيِّره. الإعدادات:

- أدخِل "00000000". لعدّاد تسلسل سلاسل المحادثات.

- أزِل العلامة من المربّع بجانب استخدام رقم تعريف رقم PAN كأول ثماني بتات من المفتاح الرئيسي.

- ضَع علامة في المربّع الحصول على عدّاد تسلسل سلسلة المحادثات تلقائيًا.

انقر على الزر حسنًا لحفظ أي تغييرات على البروتوكول.

قد يتم تحليل بعض زيارات Thread على أنها بروتوكول ZigBee. لإجراء عرض هذين البروتوكولين، وتعديل البروتوكولات المفعَّلة في Wireshark:

- في Wireshark، انتقِل إلى تحليل، ثم انقر على البروتوكولات المفعّلة.

أزِل العلامة من مربّع البروتوكولات التالية:

- LwMesh

- ZigBee

- ZigBee Green Power

ضبط Wireshark RSSI

لعرض RSSI في Wireshark:

- حدِّد الإعدادات المفضّلة... ووسِّع قسم البروتوكولات، ثم انقر على IEEE 802.15.4.

اضبط تنسيق FCS:

- في حال إيقاف IEEE 802.15.4 TAP: البيانات الوصفية لـ TI CC24xx.

- في حال تفعيل معيار IEEE 802.15.4 TAP: ITU-T CRC-16. في حال متابعة

دليل التقاط حزم البيانات الخاص بمشروع nRF52840 لأشباه الموصلات

DK، يُرجى الاطّلاع على العلامة

--tapللاطّلاع على مزيد من المعلومات.

انقر على حسنًا للحفظ والعودة إلى قائمة الإعدادات المفضَّلة.

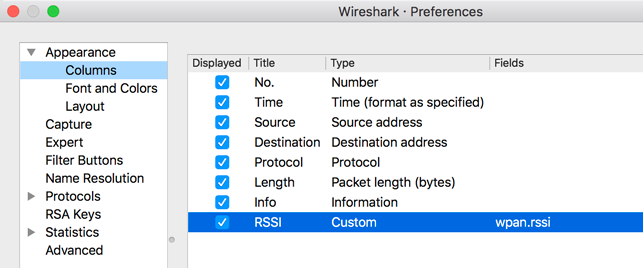

من الإعدادات المفضّلة، اختَر المظهر، ثم الأعمدة.

إضافة إدخال جديد:

- العنوان: RSSI

- النوع: مخصَّص

- الحقول: wpan.rssi