Visualizza il codice sorgente su GitHub

Wireshark è uno strumento open source in grado di decodificare i protocolli di rete nel file Thread come IEEE 802.15.4, 6LoWPAN, IPv6, MLE (Mesh Link Stazione), UDP, e CoAP.

Lo strumento di sniffer Pyspinel si connette a un dispositivo NCP o RCP Thread e lo converte in uno sniffer di pacchetti promiscuo, generando un flusso pcap (acquisizione pacchetti) possono essere salvati o trasmessi direttamente in Wireshark.

Per utilizzare Wireshark con Pyspinel, consulta i consigli sull'installazione nella al passaggio successivo. Dovrai anche configurare Wireshark in modo che mostri correttamente i pacchetti Thread e ricevono misurazioni RSSI.

Installazione di Wireshark

Linux

Apri un terminale ed esegui questi comandi per scaricare e installare Wireshark:

sudo add-apt-repository ppa:wireshark-dev/stablesudo apt-get updatesudo apt-get install wireshark

Ti consigliamo di eseguire Wireshark come utente non root. Per farlo, riconfigura il pacchetto:

sudo dpkg-reconfigure wireshark-common

Quando viene visualizzata la finestra di dialogo "Gli utenti che non utilizzano i super user dovrebbero essere in grado di acquisire i pacchetti?",

Seleziona Sì, poi aggiungi l'utente wireshark e aggiorna le autorizzazioni dei file:

sudo adduser $USER wiresharksudo chmod +x /usr/bin/dumpcap

macOS e Windows

Scarica e installa Wireshark. Per ottimizzare la sicurezza per le tue attività consulta Wireshark: informazioni specifiche della piattaforma sui privilegi di acquisizione.

Configura i protocolli Wireshark

Per configurare i protocolli, seleziona Preferenze... in Wireshark ed espandi la Protocolli.

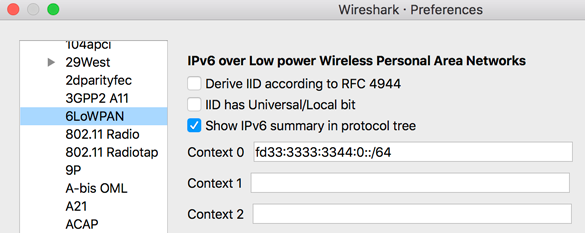

6LoWPAN

Seleziona 6LoWPAN dall'elenco dei protocolli e verifica o modifica quanto segue impostazioni:

- Deseleziona Estrai ID secondo RFC 4944.

- Aggiorna il Contesto 0 con il prefisso locale mesh per il thread di destinazione. in ogni rete.

Wireshark utilizza configurazioni di contesto per analizzare l'indirizzo IPv6 compresso e per visualizzare correttamente gli indirizzi IPv6 di origine e di destinazione.

Per mostrare gli indirizzi di altri prefissi on-mesh configurati nel gateway, aggiornare gli altri ID contesto con questi prefissi.

Per ottenere l'ID contesto per un prefisso on-mesh specifico, visualizza i dati di rete Thread TLV in qualsiasi messaggio di risposta dei dati MLE. Ad esempio:

Context 1: fd00:7d03:7d03:7d03::/64

CoAP

Seleziona CoAP dall'elenco dei protocolli e imposta CoAP UDP Port (Porta UDP CoAP). a 61631. Ciò garantisce la visualizzazione dei messaggi TMF (come la richiesta dell'indirizzo).

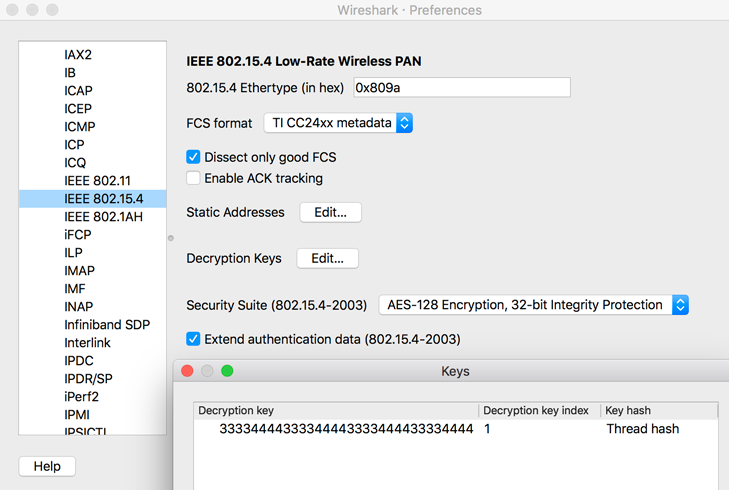

IEEE 802.15.4

Seleziona IEEE 802.15.4 dall'elenco dei protocolli e verifica o modifica il le seguenti impostazioni:

- Imposta 802.15.4 Ethertype (in esadecimale) su "0x809a".

- Imposta la Security Suite su "Crittografia AES-128, integrità a 32 bit "Protezione".

Fai clic sul pulsante Modifica... accanto a Chiavi di decriptazione, dove puoi aggiungi la chiave master della rete Thread per la decrittografia dei pacchetti.

- Fai clic su + per aggiungere una chiave di decriptazione.

- Inserisci la chiave master della rete Thread nella colonna Chiave di decriptazione.

- Inserisci "1" come Indice della chiave di decrittografia.

Seleziona Hash thread dalla casella di riepilogo della colonna Hash chiave.

Fai clic su OK per salvare la chiave di decriptazione.

Thread

Seleziona Thread dall'elenco dei protocolli e verifica o modifica quanto segue impostazioni:

- Inserisci "00000000" per il Contatore sequenza thread.

- Deseleziona Utilizza l'ID PAN come i primi due ottetti della chiave principale.

- Seleziona Acquisisci automaticamente il contatore sequenza Thread.

Fai clic sul pulsante OK per salvare le modifiche apportate al protocollo.

Parte del traffico Thread potrebbe essere analizzato come protocollo ZigBee. Per correggere Se visualizzi questi due protocolli, modifica quelli abilitati in Wireshark:

- In Wireshark, vai ad Analyze (Analizza), quindi fai clic su Enabled Protocols (Protocolli abilitati).

Deseleziona i seguenti protocolli:

- LwMesh

- ZigBee

- ZigBee Green Power

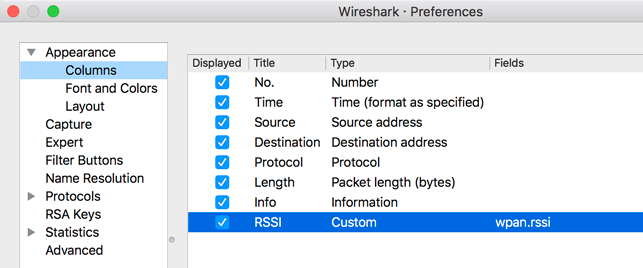

Configura Wireshark RSSI

Per visualizzare RSSI in Wireshark:

- Seleziona Preferenze... ed espandi la sezione Protocolli, quindi fai clic su IEEE 802.15.4.

Imposta il Formato FCS:

- Se TAP IEEE 802.15.4 è disabilitato: metadati TI CC24xx.

- Se lo standard IEEE 802.15.4 TAP è abilitato: ITU-T CRC-16. Se segui

la guida Packet Sniffing per Nordic Semiconductor nRF52840

DK, fai riferimento al flag

--tapper ulteriori informazioni.

Fai clic su OK per salvare e tornare al menu Preferenze.

In Preferenze, seleziona Aspetto, quindi Colonne.

Aggiungi una nuova voce:

- Titolo: RSSI

- Tipo: personalizzato

- Campi: wpan.rssi