<ph type="x-smartling-placeholder"></ph>

Quelle auf GitHub ansehen

Wireshark ist ein Open-Source-Tool, mit dem Netzwerkprotokolle im Thread decodiert werden können. Stack wie IEEE 802.15.4, 6LoWPAN, IPv6, MLE (Mesh Link Refinement), UDP, und CoAP.

Das Pyspinel-Sniffer-Tool stellt eine Verbindung zu einem Thread-NCP- oder RCP-Gerät her und konvertiert es in einen promiskuitiven Paket-Sniffer verwandelt, wodurch ein pcap-Stream (Paketerfassung) generiert wird, gespeichert oder direkt in Wireshark überleitet werden können.

Informationen zur Verwendung von Wireshark mit Pyspinel finden Sie in den Installationsempfehlungen in der nächsten Schritt. Außerdem müssen Sie Wireshark so konfigurieren, dass Thread-Pakete richtig angezeigt werden. und RSSI-Messungen erhalten.

Wireshark installieren

Linux

Öffnen Sie ein Terminal und führen Sie die folgenden Befehle aus, um Wireshark herunterzuladen und zu installieren:

sudo add-apt-repository ppa:wireshark-dev/stablesudo apt-get updatesudo apt-get install wireshark

Wir empfehlen, Wireshark als Nicht-root-Nutzer auszuführen. Konfigurieren Sie dazu das Paket neu:

sudo dpkg-reconfigure wireshark-common

Wenn das Dialogfeld angezeigt wird, in dem Sie gefragt werden, ob Nicht-Superuser Pakete erfassen können?

Wählen Sie Ja aus, fügen Sie den Nutzer wireshark hinzu und aktualisieren Sie die Dateiberechtigungen:

sudo adduser $USER wiresharksudo chmod +x /usr/bin/dumpcap

macOS und Windows

Laden Sie Wireshark herunter und installieren Sie es. Um die Sicherheit für Ihren Betrieb zu optimieren finden Sie unter Wireshark – plattformspezifische Informationen zu Erfassungsberechtigungen.

Wireshark-Protokolle konfigurieren

Wählen Sie zum Konfigurieren von Protokollen in Wireshark Preferences... (Einstellungen...) aus und maximieren Sie Protokolle.

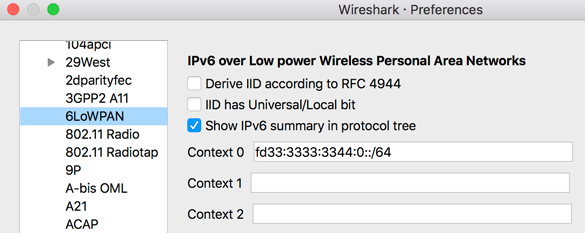

LoWPAn

Wählen Sie aus der Liste der Protokolle 6LoWPAN aus und prüfen oder ändern Sie Folgendes: Einstellungen:

- Entfernen Sie das Häkchen bei ID gemäß RFC 4944 ableiten.

- Context 0 mit dem lokalen Mesh-Präfix für den Zielthread aktualisieren Netzwerk.

Wireshark parst mithilfe von Kontextkonfigurationen die komprimierte IPv6-Adresse und die IPv6-Quell- und -Zieladressen korrekt anzuzeigen.

Um die Adressen für andere auf dem Gateway konfigurierte On-Mesh-Präfixe anzuzeigen, andere Kontext-IDs mit diesen Präfixen zu aktualisieren.

Rufen Sie die Thread-Netzwerkdaten auf, um die Kontext-ID für ein bestimmtes On-Mesh-Präfix abzurufen TLV in jeder MLE Data-Antwortnachricht. Beispiel:

Context 1: fd00:7d03:7d03:7d03::/64

CoAP

Wählen Sie aus der Liste der Protokolle CoAP aus und legen Sie CoAP UDP Port fest. bis 61631. Dadurch wird sichergestellt, dass TMF-Nachrichten (z. B. Adressanfragen) angezeigt werden.

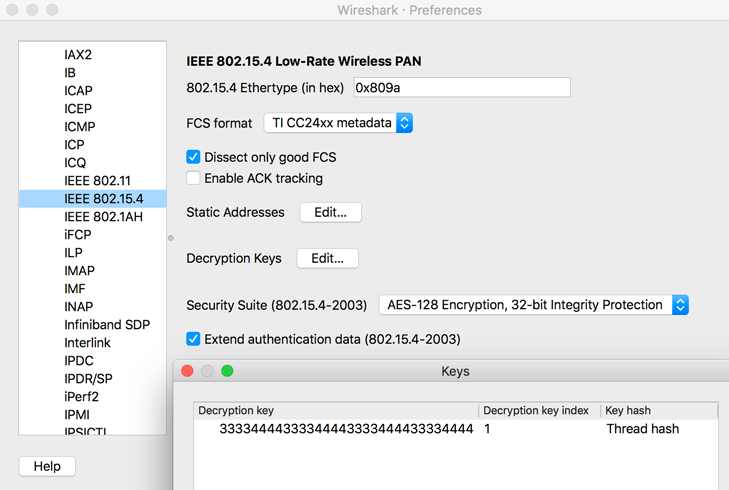

IEEE 802.15.4

Wählen Sie IEEE 802.15.4 aus der Liste der Protokolle aus und überprüfen oder ändern Sie die folgenden Einstellungen:

- Setzen Sie 802.15.4 Ethertype (im Hex-Format) auf „0x809a“.

- Stellen Sie die Security Suite auf "AES-128-Verschlüsselung, 32-Bit-Integrität" ein. Schutz“.

Klicken Sie neben Entschlüsselungsschlüssel auf die Schaltfläche Bearbeiten.... Fügen Sie den Thread-Netzwerk-Masterschlüssel für die Paketentschlüsselung hinzu.

- Klicken Sie auf +, um einen Entschlüsselungsschlüssel hinzuzufügen.

- Geben Sie den Masterschlüssel für das Thread-Netzwerk in die Spalte Entschlüsselungsschlüssel ein.

- Geben Sie „1“ ein als Index des Entschlüsselungsschlüssels.

Wählen Sie Thread-Hash aus dem Listenfeld Schlüssel-Hash aus.

Klicken Sie auf OK, um den Entschlüsselungsschlüssel zu speichern.

Thread

Wählen Sie Thread aus der Liste der Protokolle aus und prüfen oder ändern Sie Folgendes: Einstellungen:

- Geben Sie „00000000“ ein für den Thread-Sequenzzähler.

- Entfernen Sie das Häkchen bei PAN-ID für die ersten beiden Oktette des Masterschlüssels verwenden.

- Klicken Sie auf das Kästchen Automatisch Thread-Sequenzzähler abrufen.

Klicken Sie auf die Schaltfläche OK, um die Protokolländerungen zu speichern.

Ein Teil des Thread-Traffics wird möglicherweise als ZigBee-Protokoll analysiert. Um korrekt diese beiden Protokolle anzuzeigen, bearbeiten Sie die aktivierten Protokolle in Wireshark:

- Gehen Sie in Wireshark zu Analysieren und klicken Sie dann auf Aktivierte Protokolle.

Deaktivieren Sie die folgenden Protokolle:

- LwMesh

- ZigBee

- Grüne Energie von ZigBee

Wireshark-RSSI konfigurieren

So zeigen Sie RSSI in Wireshark an:

- Wählen Sie Einstellungen... aus, maximieren Sie den Bereich Protokolle und klicken Sie dann auf IEEE 802.15.4:

Legen Sie das FCS-Format fest:

- Wenn IEEE 802.15.4 TAP deaktiviert ist: TI CC24xx-Metadaten

- Wenn IEEE 802.15.4 TAP aktiviert ist: ITU-T CRC-16. Wenn Sie

Leitfaden zum Paket-Sniffing für Nordic Semiconductor nRF52840

DK, finden Sie weitere Informationen unter dem Flag

--tap.

Klicken Sie zum Speichern auf OK und kehren Sie zum Menü Einstellungen zurück.

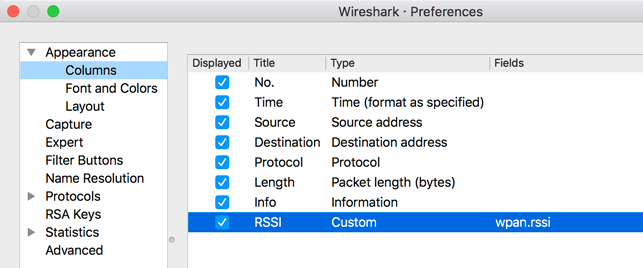

Wählen Sie unter Einstellungen die Option Darstellung und dann Spalten aus.

Neuen Eintrag hinzufügen:

- Titel: RSSI

- Typ: Benutzerdefiniert

- Felder: wpan.rssi