Wireshark adalah fitur open source yang dapat mendekode protokol jaringan di Thread seperti IEEE 802.15.4, 6LoWPAN, IPv6, MLE (Mesh Link Menetapkan) dan CoAP.

Alat sniffer Pyspinel terhubung ke perangkat Thread NCP atau RCP dan mengonversinya ke {i>sniffer<i} paket {i>promiscuous<i}, menghasilkan aliran {i>pcap<i} (penangkapan paket) untuk disimpan atau disalurkan langsung ke Wireshark.

Untuk menggunakan Wireshark dengan Pyspinel, lihat rekomendasi pemasangan di langkah selanjutnya. Anda juga harus mengkonfigurasi Wireshark untuk menampilkan paket Thread dengan benar dan menerima pengukuran RSSI.

Instal Wireshark

Linux

Buka terminal dan jalankan perintah berikut untuk mendownload dan menginstal Wireshark:

sudo add-apt-repository ppa:wireshark-dev/stablesudo apt-get updatesudo apt-get install wireshark

Sebaiknya jalankan Wireshark sebagai pengguna non-root. Untuk melakukannya, konfigurasi ulang paket:

sudo dpkg-reconfigure wireshark-common

Ketika Anda melihat dialog yang menanyakan "Haruskah non-superuser dapat menangkap paket?",

pilih Yes, lalu tambahkan pengguna wireshark dan perbarui izin file:

sudo adduser $USER wiresharksudo chmod +x /usr/bin/dumpcap

macOS dan Windows

Download dan instal Wireshark. Untuk mengoptimalkan keamanan bagi sistem operasi Anda sistem, lihat Wireshark — informasi khusus platform tentang hak istimewa pengambilan gambar.

Konfigurasikan Protokol Wireshark

Untuk mengonfigurasi protokol, pilih Preferences... di Wireshark, lalu perluas Protocols.

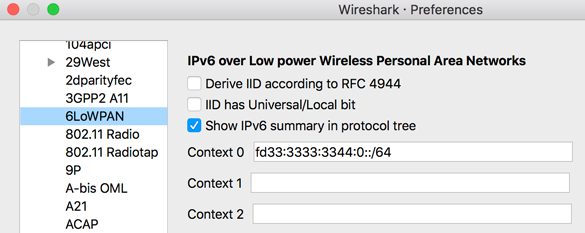

6LoWPAN

Pilih 6LoWPAN dari daftar protokol dan verifikasi atau ubah hal berikut pengaturan:

- Hapus centang Derive ID sesuai dengan RFC 4944.

- Memperbarui Context 0 dengan Mesh Local Prefix untuk Thread target jaringan.

Wireshark menggunakan konfigurasi konteks untuk mengurai alamat IPv6 terkompresi dan menampilkan alamat sumber dan tujuan IPv6 dengan benar.

Untuk menampilkan alamat untuk awalan {i> on-mesh<i} lain yang dikonfigurasi di gateway, memperbarui ID Konteks lainnya dengan awalan tersebut.

Guna mendapatkan ID Konteks untuk awalan on-mesh tertentu, lihat Data Jaringan Thread TLV di pesan respons MLE Data apa pun. Contoh:

Context 1: fd00:7d03:7d03:7d03::/64

CoAP

Pilih CoAP dari daftar protokol, lalu tetapkan CoAP UDP Port menjadi 61631. Tindakan ini memastikan pesan TMF (seperti permintaan alamat) ditampilkan.

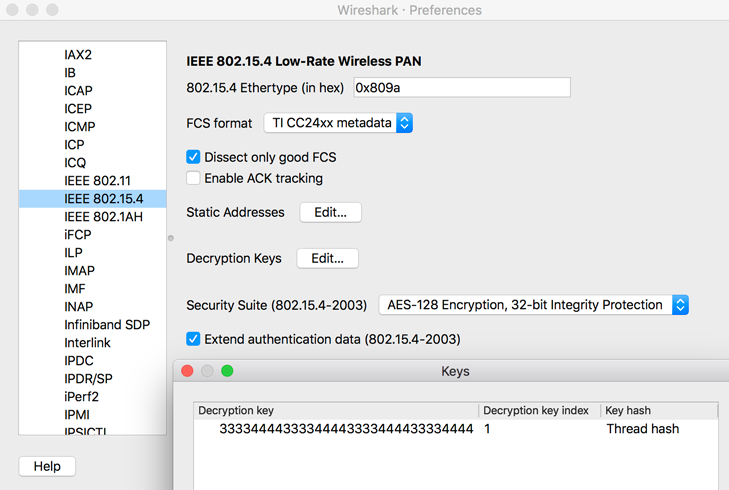

IEEE 802.15.4

Pilih IEEE 802.15.4 dari daftar protokol dan verifikasi atau ubah setelan berikut:

- Tetapkan 802.15.4 Ethertype (dalam heksadesimal) ke "0x809a".

- Setel Security Suite ke "AES-128 Encryption, 32-bit Integrity Perlindungan".

Klik tombol Edit... di samping Decryption Keys, yang merupakan tempat Anda menambahkan Kunci Master jaringan Thread untuk dekripsi paket.

- Klik + untuk menambahkan Kunci dekripsi.

- Masukkan Kunci Master jaringan Thread ke kolom Kunci dekripsi.

- Masukkan "1" sebagai Indeks kunci dekripsi.

Pilih Thread hash dari kotak daftar kolom Key hash.

Klik OK untuk menyimpan kunci dekripsi.

Rangkaian pesan

Pilih Thread dari daftar protokol dan verifikasi atau ubah protokol berikut pengaturan:

- Masukkan "00000000" untuk penghitung urutan thread.

- Hapus centang Use PAN ID as as first two octt of master key.

- Centang Mengotomatiskan penghitung urutan Thread.

Klik tombol OK untuk menyimpan perubahan protokol.

Beberapa lalu lintas Thread mungkin dianalisis sebagai protokol ZigBee. Ke benar menampilkan kedua protokol ini, edit protokol yang telah diaktifkan di Wireshark:

- Di Wireshark, buka Analyze, lalu klik Enabled Protocols.

Hapus centang protokol berikut:

- LwMesh

- ZigBee

- Daya Hijau ZigBee

Mengonfigurasi RSSI Wireshark

Untuk menampilkan RSSI di Wireshark:

- Pilih Preferences... dan luaskan bagian Protocols, lalu klik IEEE 802.15.4.

Setel Format FCS:

- Jika IEEE 802.15.4 TAP dinonaktifkan: metadata TI CC24xx.

- Jika IEEE 802.15.4 TAP diaktifkan: ITU-T CRC-16. Jika Anda mengikuti

panduan Penyadapan Paket untuk Nordic Semiconductor nRF52840

DK, lihat tanda

--tapuntuk informasi selengkapnya.

Klik OK untuk menyimpan dan kembali ke menu Preferences.

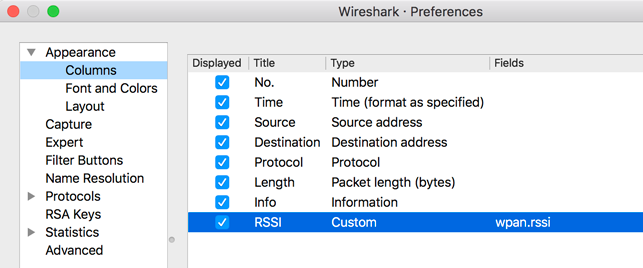

Dari Preferensi, pilih Tampilan, lalu Kolom.

Menambahkan entri baru:

- Judul: RSSI

- Jenis: Kustom

- Kolom: wpan.rssi